קבלת נתוני מערכת

הנהלת האתר לא תישא באחריות לכל נזק שייגרם מעבודה לפי מדריך זה. המשתמש נושא באחריות הבלעדית לכל שינוי ועבודה שבוצעה. אין לראות בדברים משום המלצה.

הדרך הקלה לקבלת נתוני מערכת הפעלה היא כמובן דרך “מנהל המשימות” (Task Manager) או דרך הכלי System Information אך השיטה הטובה ביותר לקבלת מידע מקיף עוברת דרך פקודות CMD או PowerShell.

תוכן העניינים

צפייה בנתוני מערכת

msinfo32 היא פקודה ותיקה וקלה המציגה פרטים בסיסיים אודות המערכת. התכונה נפתחת דרך חלונית Run על ידי לחיצה במקלדת על המקשים R + והקלדה של msinfo32 ואנטר.

התוצאה:

תוכנת Speccy לקבלת מידע מדויק על חומרה

חברת ccleaner הוציאה כלי קל ונחמד בשם Speccy שמאפשר לראות מידע מדויק על החומרה שלכם:

התוכנה ניתנת להורדה מכאן

שימוש בפקודת systeminfo לקבלת אינפורמציה

systeminfo היא פקודה מובנית הנמצאת במערכות ההפעלה של Windows אותה ניתן להפעיל דרך קונסולת cmd או PowerShell. בעזרתה ניתן לקבל מידע מקיף אודות העמדה/מכונה/שרת. הנה כיצד זה מתבצע:

- פותחים CMD כמנהל

- כותבים בקונסולה systeminfo ולוחצים אנטר

התוצאה:

Microsoft Windows [Version 10.0.19041.450]

(c) 2020 Microsoft Corporation. All rights reserved.

C:\>systeminfo

Host Name: KPC

OS Name: Microsoft Windows 10 Pro

OS Version: 10.0.19041 N/A Build 19041

OS Manufacturer: Microsoft Corporation

OS Configuration: Member Workstation

OS Build Type: Multiprocessor Free

Registered Owner: David

Registered Organization:

Product ID: 00230-00000-00000-00000

Original Install Date: 08/12/2020, 13:33:20

System Boot Time: 08/23/2020, 13:08:18

System Manufacturer: HP

System Model: HP 290 G3 MT Business PC

System Type: x64-based PC

Processor(s): 1 Processor(s) Installed.

[01]: Intel64 Family 6 Model

158 Stepping 10 GenuineIntel ~3000 Mhz

BIOS Version: AMI F.11, 11/26/2019

Windows Directory: C:\Windows

System Directory: C:\Windows\system32

Boot Device: \Device\HarddiskVolume1

System Locale: en-us;English (United States)

Input Locale: en-us;English (United States)

Time Zone: (UTC+02:00) Jerusalem

Total Physical Memory: 16,237 MB

Available Physical Memory: 8,899 MB

Virtual Memory: Max Size: 42,318 MB

Virtual Memory: Available: 34,004 MB

Virtual Memory: In Use: 8,314 MB

Page File Location(s): C:\pagefile.sys

Domain: kd.local

Logon Server: \\DC02

Hotfix(s): 5 Hotfix(s) Installed.

[01]: KB4569745

[02]: KB4561600

[03]: KB4566785

[04]: KB4570334

[05]: KB4566782

Network Card(s): 5 NIC(s) Installed.

כפי שניתן לראות הפקודה מציגה רשימה עם פרטי מערכת ההפעלה כולל גרסה, חומרת מחשב, כמות זיכרון וניצול בפועל, כמו גם פרטי הרשת עליה נמצאים כולל כתובת IP וכתובת MAC יחד עם ציון רשתות נוספות.

שימוש ב-tasklist לזיהוי תהליכים שרצים ברקע

פקודה אחרת מסוגלת להציג לנו בצורה נוחה את כל רשימת התהליכים שרצים ברקע:

C:\>tasklist Image Name PID Session Name Session# Mem Usage ====================== ======== =========== ======== ============ ekrn.exe 2396 Services 0 199,508 K Memory Compression 3656 Services 0 499,456 K dwm.exe 54548 Console 2 229,236 K OUTLOOK.EXE 15892 Console 2 166,692 K chrome.exe 38592 Console 2 281,540 K chrome.exe 40740 Console 2 438,696 K chrome.exe 43928 Console 2 136,716 K chrome.exe 45196 Console 2 106,748 K chrome.exe 46596 Console 2 130,608 K chrome.exe 35072 Console 2 204,224 K mstsc.exe 9164 Console 2 132,524 K mstsc.exe 46856 Console 2 130,596 K mstsc.exe 49824 Console 2 137,168 K Photoshop.exe 7256 Console 2 578,592 K chrome.exe 12168 Console 2 177,736 K ColorPicker.exe 15656 Console 2 113,584 K MicrosoftEdgeCP.exe 25436 Console 2 248,892 K MicrosoftEdgeCP.exe 41332 Console 2 178,092 K MicrosoftEdgeCP.exe 14584 Console 2 197,864 K MicrosoftEdgeCP.exe 1300 Console 2 113,472 K MicrosoftEdgeCP.exe 48524 Console 2 163,120 K chrome.exe 29076 Console 2 76,176 K chrome.exe 21816 Console 2 125,192 K

שימו לב, הרשימה צומצמה על מנת להציג את עיקר התהליכים ששואבים כוח. ברשימה זו ניתן לאתר תהליכים סוררים ששותים בצמא משאבי מערכת ולנטרל אותם באמצעות פקודת taskkill כמו לדוגמה:

taskkill /f /im OneDrive.exe

פקודת set >c:\intel\123.txt

זוהי אחת הפקודות החזקות שמציגה פרטים נרחבים ומסייעת בעיקר לניהול שרתים ורשתות.

הנה כיצד זה מתבצע:

- פותחים CMD כמנהל

- בקוסולה כותבים:

set >c:\intel\123.txt

ולוחצים אנטר.

בתיקיה c:\intel נוצר קובץ בשם 123.txt שכאשר פותחים אותו מקבלים נתוני מערכת מלאים על הדומיין, השרתים, רפליקציה, ועוד..

התוצאה:

ALLUSERSPROFILE=C:\ProgramData APPDATA=C:\Users\admin\AppData\Roaming CommonProgramFiles=C:\Program Files\Common Files CommonProgramFiles(x86)=C:\Program Files (x86)\Common Files CommonProgramW6432=C:\Program Files\Common Files COMPUTERNAME=PCT ComSpec=C:\Windows\system32\cmd.exe DriverData=C:\Windows\System32\Drivers\DriverData FPS_BROWSER_APP_PROFILE_STRING=Internet Explorer FPS_BROWSER_USER_PROFILE_STRING=Default HOMEDRIVE=C: HOMEPATH=\Users\admin LOCALAPPDATA=C:\Users\admin\AppData\Local LOGONSERVER=\\DC02 NUMBER_OF_PROCESSORS=6 OneDrive=C:\Users\admin\OneDrive OneDriveConsumer=C:\Users\admin\OneDrive OS=Windows_NT Path=C:\Windows\system32;C:\Windows;C:\Windows\System32\Wbem; C:\Windows\System32\WindowsPowerShell\v1.0\; C:\Windows\System32\OpenSSH\; C:\Program Files (x86)\Brackets\command; C:\Users\admin\AppData\Local\Microsoft\WindowsApps; PATHEXT=.COM;.EXE;.BAT;.CMD;.VBS;.VBE;.JS;.JSE;.WSF;.WSH;.MSC PROCESSOR_ARCHITECTURE=AMD64 PROCESSOR_IDENTIFIER=Intel64 Family 6 Model 158 Stepping 10, GenuineIntel PROCESSOR_LEVEL=6 PROCESSOR_REVISION=9e0a ProgramData=C:\ProgramData ProgramFiles=C:\Program Files ProgramFiles(x86)=C:\Program Files (x86) ProgramW6432=C:\Program Files PROMPT=$P$G PSModulePath=C:\Program Files\WindowsPowerShell\Modules; C:\Windows\system32\WindowsPowerShell\v1.0\Modules PUBLIC=C:\Users\Public SESSIONNAME=Console SystemDrive=C: SystemRoot=C:\Windows TEMP=C:\Users\ADMINI~1\AppData\Local\Temp TMP=C:\Users\ADMINI~1\AppData\Local\Temp USERDNSDOMAIN=KD.LOCAL USERDOMAIN=KD USERDOMAIN_ROAMINGPROFILE=KD USERNAME=admin USERPROFILE=C:\Users\admin windir=C:\Windows

whoami

פקודה פחות מוכרת היא whoami. כך למשל עם הפקודה whoami /all ניתן לראות פרטים על המשתמש עם כל ההגדרות, הפריווילגיות ה-Security וה-Policy המוגדרות:

C:\Users\administrator>whoami /all USER INFORMATION ---------------- User Name SID ====================== =========================================== kd\admin S-0-5-00-000000000-000000000-0000000000-500 GROUP INFORMATION ----------------- Group Name Type Attributes ========================================== ================ ========== Everyone Well-known group Mandatory BUILTIN\Remote Desktop Users Alias Mandatory BUILTIN\Users Alias Mandatory BUILTIN\Administrators Alias Mandatory NT AUTHORITY\INTERACTIVE Well-known group Mandatory CONSOLE LOGON Well-known group Mandatory NT AUTHORITY\Authenticated Users Well-known group Mandatory NT AUTHORITY\This Organization Well-known group Mandatory LOCAL Well-known group Mandatory KD\Group Policy Creator Owners Group Mandatory KD\SMSMSE Admins Group Mandatory KD\Domain Admins Group Mandatory KD\Exchange View-Only Administrators Group Mandatory KD\Organization Management Group Mandatory KD\Schema Admins Group Mandatory KD\Exchange Recipient Administrators Group Mandatory KD\Recipient Management Group Mandatory KD\Public Folder Management Group Mandatory KD\View-Only Organization Management Group Mandatory KD\Exchange Public Folder Administrators Group Mandatory KD\Enterprise Admins Group Mandatory Authentication authority asserted identity Well-known group KD\PrivReportingGroup Alias Mandatory KD\Debugger Users Alias Mandatory KD\UserGroup Alias Mandatory KD\ReportingGroup Alias Mandatory KD\Denied RODC Password Replication Group Alias Mandatory KD\ADSyncAdmins Alias Mandatory Mandatory Label\High Mandatory Level Label PRIVILEGES INFORMATION ---------------------- Privilege Name Description State ================================ ========================================== ======== SeIncreaseQuotaPrivilege Adjust memory quotas for a process Disabled SeSecurityPrivilege Manage auditing and security log Disabled SeTakeOwnershipPrivilege Take ownership of files or other objects Disabled SeLoadDriverPrivilege Load and unload device drivers Disabled SeSystemProfilePrivilege Profile system performance Disabled SeSystemtimePrivilege Change the system time Disabled SeProfileSingleProcessPrivilege Profile single process Disabled SeIncreaseBasePriorityPrivilege Increase scheduling priority Disabled SeCreatePagefilePrivilege Create a pagefile Disabled SeBackupPrivilege Back up files and directories Disabled SeRestorePrivilege Restore files and directories Disabled SeShutdownPrivilege Shut down the system Disabled SeDebugPrivilege Debug programs Disabled SeSystemEnvironmentPrivilege Modify firmware environment values Disabled SeChangeNotifyPrivilege Bypass traverse checking Enabled SeRemoteShutdownPrivilege Force shutdown from a remote system Disabled SeUndockPrivilege Remove computer from docking station Disabled SeManageVolumePrivilege Perform volume maintenance tasks Disabled SeImpersonatePrivilege Impersonate a client after authentication Enabled SeCreateGlobalPrivilege Create global objects Enabled SeIncreaseWorkingSetPrivilege Increase a process working set Disabled SeTimeZonePrivilege Change the time zone Disabled SeCreateSymbolicLinkPrivilege Create symbolic links Disabled USER CLAIMS INFORMATION ----------------------- User claims unknown. Kerberos support for Dynamic Access Control on this device has been disabled.

תוכנה צד שלישי

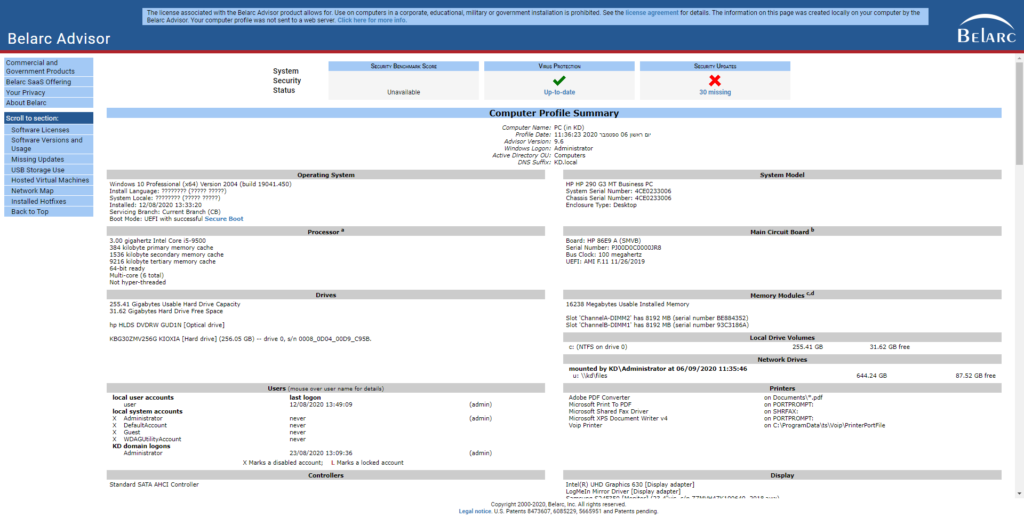

ישנם הרבה תוכנות צד 3 שמאפשרות לראות קצת יותר מעבר. התוכנה Belarc גם בגרסה החינמית יודעת להציג הרבה:

- ההורדה מכאן

- לאחר ההורדה יש להפעיל את התוכנה כמנהל מערכת

- כעת התוכנה תתחיל לאסוף מידע. במידה ומתקבלת ההודעה הבאה יש ללחוץ על Yes

יחל איסוף של מידע מ:

התוצאה:

סיסמה לפתיחת הקובץ: tiktak

אהבתם? שתפו!